La plupart des installations Cacti ne sont pas corrigées contre une vulnérabilité exploitée

La majorité des serveurs Cacti

exposés à l'Internet n'ont pas été protégés contre une vulnérabilité de

sécurité critique récemment corrigée qui a été activement exploitée dans la

nature.

C'est ce qu'affirme la plateforme

de gestion des surfaces d'attaque Censys, qui a constaté que seuls 26 serveurs

sur un total de 6 427 exécutaient une version corrigée de Cacti (1.2.23 et

1.3.0).

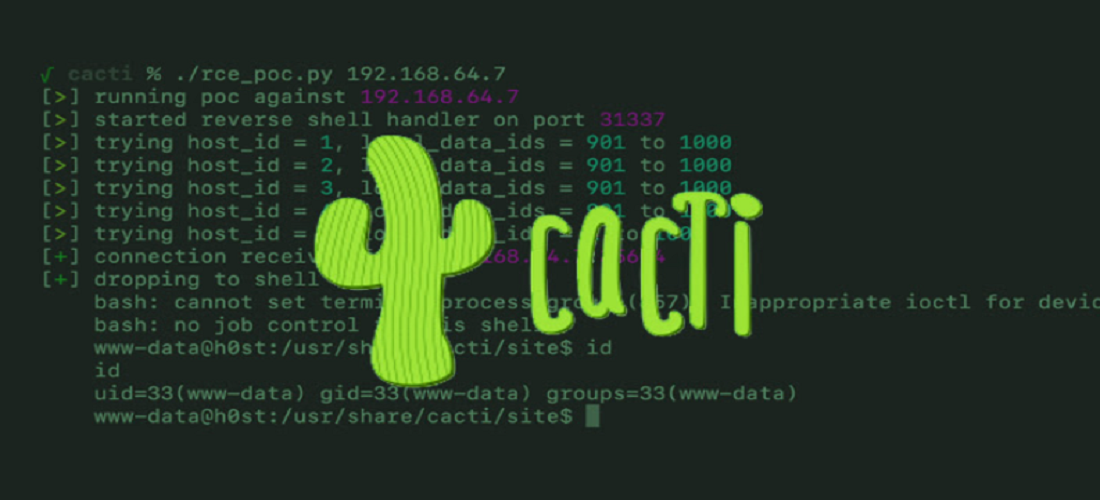

Le problème en question concerne

CVE-2022-46169 (score CVSS : 9.8), une combinaison de contournement

d'authentification et d'injection de commande qui permet à un utilisateur non

authentifié d'exécuter un code arbitraire sur une version affectée de la

solution de surveillance web open-source.

Les détails de cette faille, qui

affecte les versions 1.2.22 et inférieures, ont été révélés par SonarSource. La

faille a été signalée aux mainteneurs du projet le 2 décembre 2022.

La divulgation publique de la

vulnérabilité a également donné lieu à des "tentatives

d'exploitation", la Shadowserver Foundation et GreyNoise ayant signalé des

attaques malveillantes provenant d'une adresse IP située en Ukraine jusqu'à

présent.

La faille de SugarCRM est

activement exploitée pour faire tomber les Web Shells#.

Ce développement intervient alors

que SugarCRM a envoyé des correctifs pour une vulnérabilité divulguée

publiquement qui a également été activement exploitée pour lancer un shell Web

basé sur PHP sur 354 hôtes uniques, a déclaré Censys dans un avis indépendant.

Le bogue, suivi sous le nom de

CVE-2023-22952, concerne un cas d'absence de validation d'entrée qui pourrait

entraîner l'injection de code PHP arbitraire. Il a été corrigé dans les

versions 11.0.5 et 12.0.2 de SugarCRM.

Dans les attaques détaillées par

Censys, le shell web est utilisé comme un conduit pour exécuter des commandes

supplémentaires sur la machine infectée avec les mêmes permissions que

l'utilisateur exécutant le service web. La majorité des infections ont été

signalées aux États-Unis, en Allemagne, en Australie, en France et au

Royaume-Uni.

Il n'est pas rare que des acteurs

malveillants tirent parti de vulnérabilités récemment divulguées pour mener

leurs attaques. Il est donc impératif que les utilisateurs comblent rapidement

les failles de sécurité.