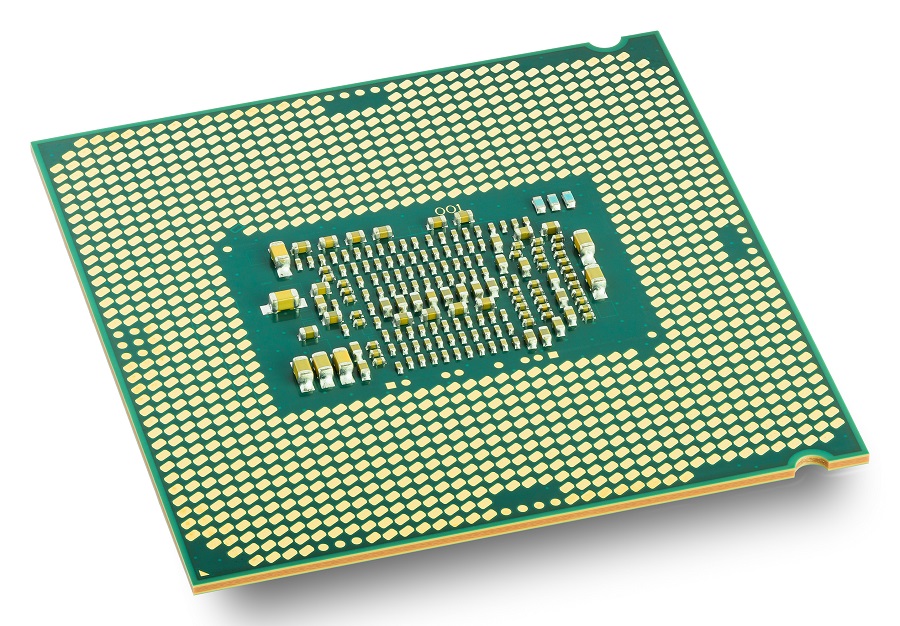

Des vulnérabilités dans les processeurs Intel, AMD et Arm

Les trois géants de la fabrication des de processeurs ont publié des avis accompagnés de mises à jour d'atténuation et de recommandations de sécurité pour résoudre les problèmes récemment découverts qui permettent la fuite d'informations sensibles malgré les protections basées sur l'isolation.

Les chercheurs de VUSec détaillent dans un rapport technique une nouvelle méthode pour contourner toutes les mesures d'atténuation existantes en exploitant ce qu'ils appellent l'injection d'historique de branche (BHI).

Un acteur malveillant disposant de faibles privilèges sur le système cible peut empoisonner cet historique pour forcer le noyau du système d'exploitation à mal prédire les cibles, ce qui peut entraîner une fuite de données.

Les chercheurs ont également publié une preuve de concept (PoC), démontrant une fuite de mémoire arbitraire du noyau, divulguant avec succès le mot de passe de hachage racine d'un système vulnérable.

Intel a répondu à cette découverte en attribuant deux vulnérabilités de gravité moyenne, CVE-2022-0001 et CVE-2022-0002, et en recommandant aux utilisateurs de désactiver l'accès aux runtimes gérés en mode privilégié.

Arm a également publié un bulletin de sécurité sur le sujet, car l'attaque par empoisonnement de l'historique du roman affecte plusieurs de ses produits Cortex-A et Neoverse.

Dans des nouvelles parallèles qui coïncident dans la divulgation, grsecurity a publié les détails et un PoC qui peut faire fuir les données confidentielles des processeurs AMD via une nouvelle méthode d'attaque de type Straight-line-speculation (SLS).

Cette nouvelle variante de SLS affecte de nombreuses puces AMD basées sur les microarchitectures Zen1 et Zen2, notamment EPYC, Ryzen Threadripper et Ryzen avec Radeon Graphics intégré.

AMD a publié une liste des produits affectés et un document qui offre des conseils de sécurité pour la faille de gravité moyenne suivie sous le nom de CVE-2021-26341.

Jusqu'à présent, AMD n'a pas vu d'exemples d'exploitation active de cette vulnérabilité de sécurité dans la nature, mais il est toujours important d'appliquer les mesures d'atténuation recommandées.