L’attaque du micrologiciel peut laisser tomber les logiciels malveillants persistants dans la zone SSD cachée

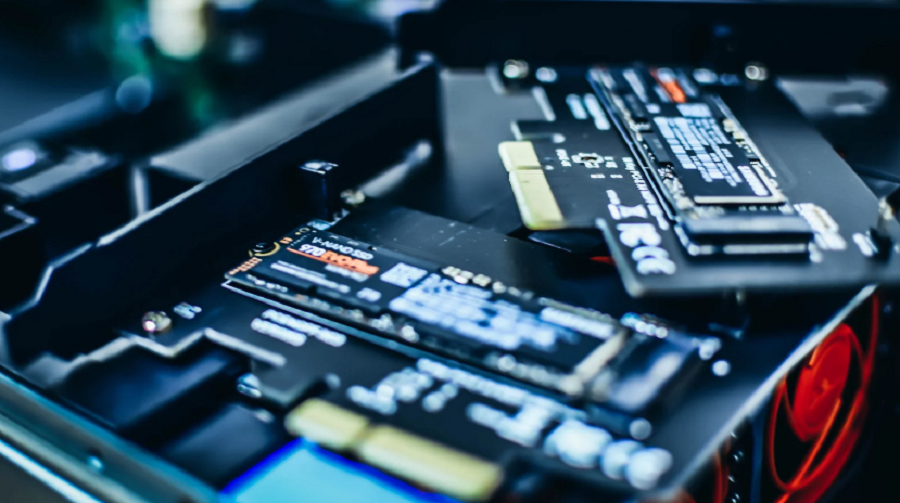

Des chercheurs coréens ont développé un ensemble d’attaques contre certains disques SSD qui pourraient permettre de planter des logiciels malveillants dans un endroit hors de portée de l’utilisateur et des solutions de sécurité tel qu’un antivirus.

Cette attaque est destinée aux disques qui utilisent la capacité Flex, c’est une fonctionnalité des disques durs SSD de Micron Technology qui permet aux périphériques de stockage d’ajuster automatiquement la taille de l’espace brut et alloué par l’utilisateur pour obtenir de meilleures performances en absorbant les volumes de charges de travail en écriture.

Une attaque modélisée par ces chercheurs cible une zone de données invalide avec des informations non effacées qui se trouve entre l’espace SSD utilisable et la zone de surprovisionnement (OP), et dont la taille dépend des deux.

Le document de recherche explique qu’un pirate peut modifier la taille de la zone OP en utilisant le gestionnaire de firmware, générant ainsi un espace de données non valide exploitable.

Le problème ici est que de nombreux fabricants de SSD choisissent de ne pas effacer la zone de données non valide pour économiser des ressources. Cet espace reste rempli de données pendant de longues périodes, en supposant que la rupture du lien de la table de mappage est suffisante pour empêcher tout accès non autorisé.

L’avantage évident d’une telle attaque est qu’elle est furtive. La détection de code malveillant dans les zones OP prend non seulement beaucoup de temps, mais nécessite également des techniques forensic hautement spécialisées.

Pour se défendre contre le premier type d’attaque, les chercheurs proposent aux fabricants de SSD d’effacer la zone OP avec un algorithme de pseudo-effacement qui n’affecterait pas les performances en temps réel.