Plusieurs vulnérabilités affectant plusieurs fournisseurs de services Cloud résident dans le SDK d'Eltima

Des chercheurs en cybersécurité de sentinelone ont révélé la présence de multiples vulnérabilités dans un logiciel pilote tiers développé par Eltima. Ces vulnérabilités ont été "involontairement héritées" par des solutions de bureau Cloud comme Amazon Workspaces, Accops et NoMachine et pourraient permettre aux attaquants de réaliser diverses activités malveillantes.

Ces vulnérabilités permettent aux attaquants d'élever leurs privilèges, ce qui leur permet de désactiver des produits de sécurité, d'écraser des composants du système, de corrompre le système d'exploitation ou d'effectuer des opérations malveillantes sans aucune restriction.

Les failles ont depuis été corrigées dans Amazon Nimble Studio AMI, Amazon NICE DCV, Amazon WorkSpaces, Amazon AppStream, NoMachine, Accops HyWorks, Accops HyWorks DVM Tools, Eltima USB Network Gate, Amzetta zPortal Windows zClient, Amzetta zPortal DVM Tools, FlexiHub et Donglify.

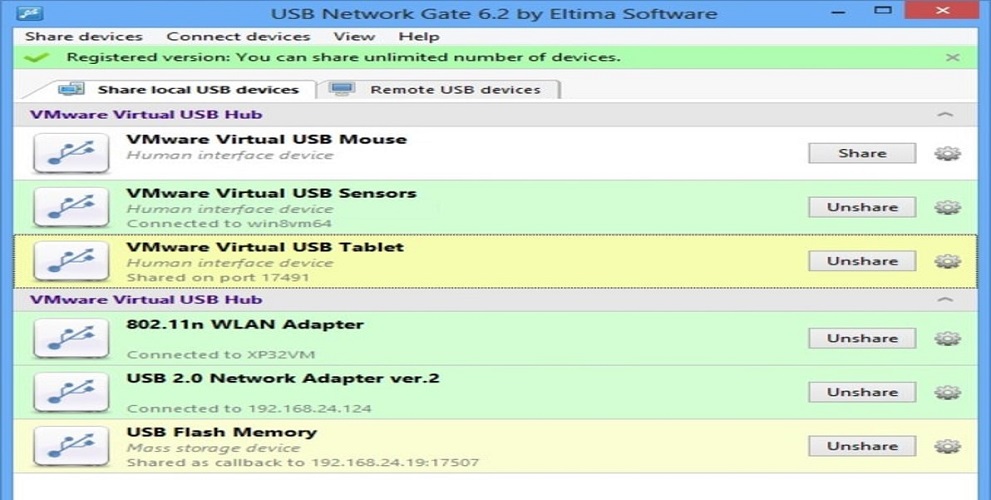

Les problèmes résident essentiellement dans un produit développé par Eltima qui offre des fonctionnalités "USB sur Ethernet" et permet aux services de virtualisation de bureau comme Amazon WorkSpaces de rediriger les périphériques USB connectés, tels que les webcams, vers leur bureau distant.

Plus précisément, les vulnérabilités peuvent être retracées jusqu'à deux pilotes responsables de la redirection USB - "wspvuhub.sys" et "wspusbfilter.sys" - conduisant à un scénario de dépassement de tampon qui pourrait entraîner l'exécution de code arbitraire avec des privilèges en mode noyau.

Un attaquant ayant accès au réseau d'une organisation peut également obtenir un accès pour exécuter du code sur des systèmes non corrigés et utiliser cette vulnérabilité pour obtenir une élévation locale des privilèges, il peut ensuite utiliser d'autres techniques pour pivoter vers le réseau dans son ensemble.

Cette découverte marque la quatrième série de vulnérabilités de sécurité affectant les pilotes de logiciels qui ont été mises au jour par SentinelOne depuis le début de l'année. Pour cela il est important de rester vigilant et à jour concernant les vulnérabilités et les risques liée à vos systèmes.