Un nouvel outil Chainsaw aide les équipes de Réponse aux incidents à analyser les journaux d'événements de Windows

Les journaux d'événements Windows sont un registre des activités du système, comprenant des détails sur les applications et les connexions des utilisateurs. Les enquêteurs de la police scientifique s'appuient sur ces registres, parfois comme principale source de preuves, pour créer une chronologie des événements intéressants. Les équipes de réponse aux incidents et les blue teams aussi y accèdent pour les aider lors de la première phase d'une intervention de sécurité.

La difficulté de la vérification de ces enregistrements réside dans le fait qu'il y en a beaucoup, surtout sur les systèmes dont le niveau de journalisation est élevé ; fouiller dans ces informations pertinentes peut être une tâche très onéreuse.

Un nouvel outil appelé Chainsaw est conçu pour accélérer la recherche dans les enregistrements du journal des événements de Windows afin d'identifier les menaces.

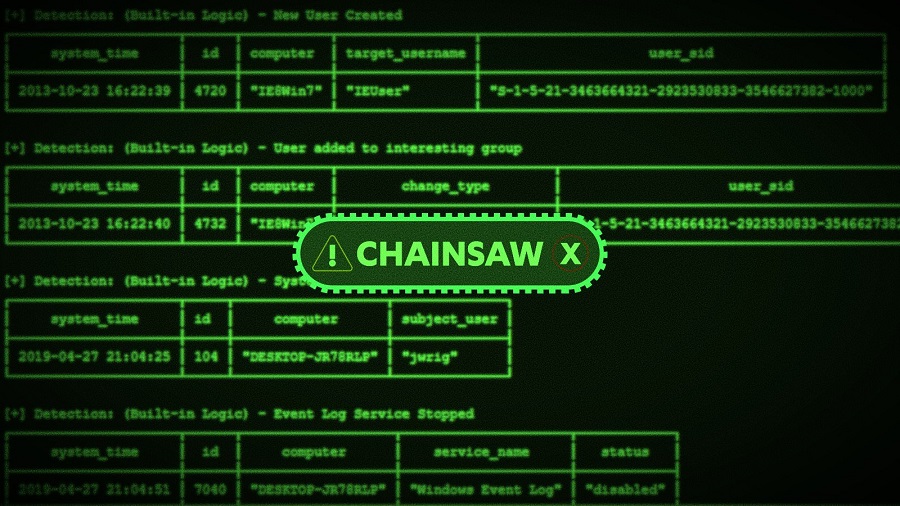

Développé par F-Secure LABS, cet outil se présente sous la forme de lignes de commande qui fournit une méthode rapide pour exécuter la logique de détection des règles Sigma sur les données du journal des événements afin de mettre en évidence les entrées suspectes. Chainsaw contient également une logique intégrée pour la détection des cas d'utilisation qui ne conviennent pas aux règles Sigma. Il fournit une interface simple pour effectuer des recherches dans les journaux d'événements par mot-clé, par motif regex, ou par ID d'événements spécifiques. Chainsaw utilise également la bibliothèque d'analyse EVTX et la logique de détection fournie par la bibliothèque TAU Engine de F-Secure Countercept. Il offre la possibilité de présenter les résultats sous forme de tableau ASCII, CSV ou JSON.

Selon F-Secure, Chainsaw est spécialement destiné à l'analyse rapide des journaux d'événements dans les environnements où une solution de détection et de réponse (EDR) n'était pas présente au moment de la compromission. Dans ce type de cas, les chasseurs de menaces et les responsables de la réponse aux incidents peuvent utiliser les fonctions de recherche de Chainsaw pour extraire des informations relatives à une activité malveillante à partir de journaux Windows.

Les utilisateurs peuvent utiliser l'outil pour effectuer les opérations suivantes :

- Rechercher dans les journaux d'événements par ID d'événement, mot clé et motifs regex.

- Extraire et analyser les alertes de Windows Defender, F-Secure, Sophos et Kaspersky AV.

- Détecter les journaux d'événements clés qui ont été effacés ou le service de journal d'événements qui a été arrêté.

- Identifier des utilisateurs créés ou ajoutés à des groupes d'utilisateurs sensibles.

- Force brute des comptes utilisateurs locaux

- Connexions RDP, connexions réseau, etc.

L'outil Chainsaw est disponible en open source sur github.