Les réseaux privés sont exposés à un risque induit par la technique du "DNS rebinding"

Dans les réseaux privés, les services web sont isolés du monde extérieur en ligne. Néanmoins, pour compromettre les réseaux internes, les cybercriminels peuvent exploiter les consoles Web par le biais d'une technique appelée "DNS rebinding". Il s'agit d'une méthode qui expose la surface d'attaque des applications web internes à des sites web malveillants après leur lancement sur les navigateurs des victimes.

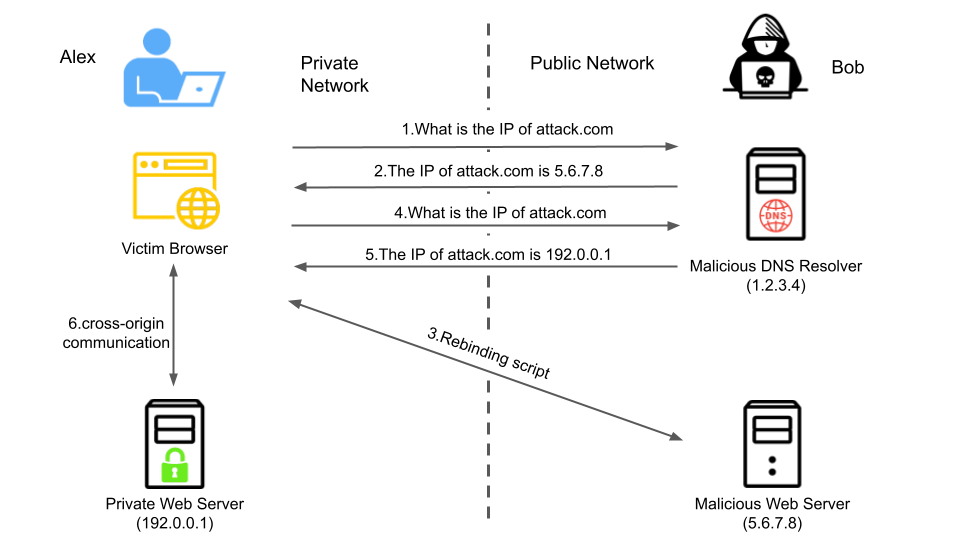

Dans les navigateurs les plus répandus, le chargement de diverses ressources (JavaScript, images, CSS, etc.) s'effectue à partir du même serveur pour l'exécution d'une application Web. Cependant, les attaquants peuvent utiliser le rebinding DNS pour contourner cette politique et autoriser les requêtes d'origine croisée. Selon les chercheurs de Palo Alto Networks (unité 42), il s'agit de pousser les victimes à ouvrir des sites web malveillants grâce à des tactiques d'ingénierie sociale (par exemple, des courriels de phishing et du cybersquattage). Après avoir lancé un site malveillant sur les navigateurs des victimes, les attaquants recherchent des adresses IP et des ports privés pour héberger des services vulnérables avant de lancer l'attaque de rebinding DNS. Les ports ouverts fournissent des détails concernant les applications web exposées derrière les adresses IP. En outre, en utilisant la méthode WebRTC, les sites web malveillants peuvent analyser les services web ouverts à l'intérieur des réseaux locaux.

Après avoir localisé les services ciblés, le site web d'un attaquant peut lancer l'attaque par rebinding DNS dans une iFrame. La première requête obtient la charge utile de rebinding à partir d'un nom d'hôte malveillant. Ce script d'attaque continue à déclencher la résolution répétée du nom d'hôte jusqu'à ce qu'il se lie à l'adresse IP ciblée. L'iframe peut alors communiquer en permanence avec le service interne sans que la victime le sache.

La technique de rebinding du DNS constitue une menace sérieuse. Les fournisseurs de navigateurs Web, les propriétaires d'applications Web et les résolveurs DNS doivent appliquer des stratégies de protection appropriées pour assurer la sécurité contre de telles menaces.

Néanmoins, Il existe plusieurs méthodes de protection contre le DNS rebinding, la méthode d'épinglage du DNS basée sur le navigateur ; la méthode basée sur le DNS utilisant un logiciel de mise en cache du DNS ; l'atténuation basée sur le serveur mettant en œuvre la communication HTTPS sur les services privés et ; la détection en temps réel du rebinding du DNS.