Une nouvelle astuce pour désactiver les alertes de sécurité des macros dans les fichiers Office malveillants

Des analystes ont découvert que les hackers emploient une stratégie d'attaque par phishing sophistiquée dans laquelle des documents non malveillants sont utilisés pour désactiver les alertes de sécurité de Macro avant d'exécuter un code macro sur les machines ciblées.

Le risque que présente cette attaque est qu'en activant les macros, elle donne à des personnes malveillantes la permission d'installer discrètement des logiciel malveillant, tel qu'un virus, sur l’ ordinateur ou dans le réseau de l’organisation de la victime.

Selon les experts de McAfee Labs, la nouvelle technique consiste à télécharger et à exécuter des DLL malveillantes (ZLoader) sans aucun code malveillant contenu dans la macro de la pièce jointe initiale du spam, de manière à éviter toute détection. Ce logiciel malveillant, descendant du fameux cheval de Troie bancaire ZeuS, qui est connu pour son utilisation agressive de documents Office contenant des macros comme vecteur d'attaque initial pour voler des informations d'identification et des données personnelles aux utilisateurs des établissements financiers ciblés.

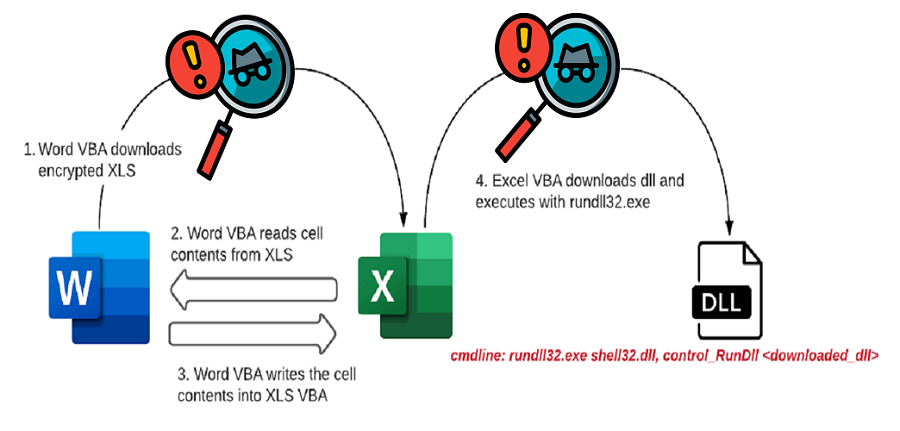

Selon les chercheurs, la chaîne d'infection commence par un courriel de phishing avec un document Microsoft Word en pièce jointe qui, une fois ouvert, télécharge un fichier Microsoft Excel protégé par un mot de passe depuis un serveur distant. Les macros, quant à elles, doivent être activées dans le document Word afin d'initier le téléchargement. Word VBA lit le contenu des cellules du fichier XLS, développe une nouvelle macro pour le même fichier XLS et écrit le contenu des cellules dans les macros XLS VBA en tant que fonctions après avoir téléchargé le fichier XLS. Le document Word définit ensuite la stratégie de registre sur "Disable Excel Macro Warning" et lance la fonction macro malveillante à partir du fichier Excel une fois que les macros sont écrites et prêtes. La charge utile ZLoader est alors téléchargée par le fichier Excel, qui est ensuite exécuté par rundll32.exe.

"Les documents malveillants ont été un point d'entrée pour la plupart des catégories de logiciels malveillants et ces attaques ont fait évoluer leurs techniques d'infection et de camouflage, ne se limitant pas seulement aux téléchargements directs de charges utiles à partir de VBA, mais créant des agents de façon dynamique pour télécharger des charges utiles", ont déclaré les chercheurs. "L'utilisation de tels agents dans la chaîne d'infection ne se limite pas seulement à Word ou Excel, mais d'autres menaces peuvent utiliser d'autres outils pour télécharger ses charges utiles."

Pour plus d'informations sur les macros offices, vous êtes invité à consulter la page d'assistance de Microsoft.